情報セキュリティポリシー(情報セキュリティ方針)

情報セキュリティポリシー(情報セキュリティ方針)とは、企業や組織において実施する情報セキュリティ対策の方針や行動指針を包括的に規定した文書のことです。

情報セキュリティポリシーには、社内規定といった組織全体のルールから、どのような情報資産をどのような脅威からどのように守るのかといった基本的な考え方、情報セキュリティを確保するための体制、運用規定、基本方針、対策基準などを具体的に記載するのが一般的です。

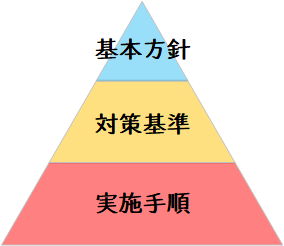

情報セキュリティポリシーは、「基本方針」「対策基準」「実施手順」という3つの要素から構成されています。

- 基本方針には、情報セキュリティに対する組織の基本方針を記述します。組織や企業の代表者による「なぜ情報セキュリティが必要であるのか」や「どのような方針で情報セキュリティを考えるのか」、「顧客情報はどのような方針で取り扱うのか」といった宣言が含まれます。

- 対策基準には、基本方針を実践するための具体的な情報セキュリティ対策の指針を記述します。多くの場合、対策基準にはどのような対策を行うのかという一般的な規定のみを記述します。

- 実施手順には、それぞれの対策基準ごとに、実施すべき情報セキュリティ対策の内容を具体的に手順として記載します。

これらの要素が連携して、組織の情報セキュリティを支える基盤となります。

情報セキュリティ管理基準

情報セキュリティポリシの基本方針を決定する際には、「情報セキュリティ管理基準」が参考になります。

情報セキュリティ管理基準は、経済産業省によって策定された情報セキュリティに関する実践的な規範です。これは、情報技術(IT)が事業活動や社会生活に深く浸透する中で、情報セキュリティの確保が安全・安心な組織運営や社会生活の基盤要件となってきたために策定されたものです。

この基準は、組織が効果的な情報セキュリティマネジメント体制を構築し、適切な管理策(コントロール)を整備・運用するための指南として設けられました。その内容は、国際標準規格であるISO/IEC 17799:2000(JIS X 5080:2002)を基にしており、組織の業種や規模を問わず適用できるようになっています。

情報セキュリティ管理基準は、情報資産を保護するための最適な実践慣行を要約し、情報セキュリティに関するコントロールの目的と項目を規定しています。これにより、組織はITの利用と内部統制(法令順守、情報管理等)の構築・運用を情報セキュリティの観点から適切に進めることが可能になります。

・参考サイト:経済産業省「情報セキュリティ監査制度」

・情報セキュリティ管理基準(平成28年改正版、PDFファイル)

プライバシーポリシー(Privacy Policy)とは、ある組織やWebサイトが、訪問者や顧客から収集した個人情報をどのように扱うかを説明した文書のことです。

具体的には、どのような情報を収集し、その情報をどう利用し、そして必要に応じてどのように共有または保護するかを明記します。

これにより、ユーザーは自身の情報がどのように使われるのか理解し、適切に対応することが可能となります。

プライバシーマーク制度は、個人情報の保護を目的とした制度です。この制度は、企業が個人情報の適切な管理と保護を行っていることを証明するための認証マーク「プライバシーマーク」を提供します。

企業がこのマークを取得するためには、個人情報の保護に関する法令やJIS Q 15001(個人情報保護マネジメントシステム ― 要求事項)に基づいたガイドラインを遵守し、高い水準の情報セキュリティ管理体制を整える必要があります。

このマークは、消費者に対してその企業が個人情報を安全に扱っていることを保証する信頼の証となります。また、企業にとっては、信頼性の向上や社内の情報管理体制の強化に寄与するメリットがあります。

SECURITY ACTION

IPAによって策定された「SECURITY ACTION」は、中小企業自らが情報セキュリティ対策に取組むことを自己宣言する制度で、安全・安心なIT社会を実現するために創設されました。

※「SECURITY ACTION」は自己宣言する制度であって、IPAが認定する制度ではありません。

IPAが定めた中小企業の情報セキュリティ対策ガイドライン付録の「情報セキュリティ5か条」に取組むことを宣言すれば一つ星のロゴマークを、情報セキュリティポリシの基本方針の策定を行い外部に公開すれば二つ星のロゴマークをWebサイトなどに掲示できます。

これにより、企業の情報セキュリティへの積極的な取り組みをアピールすることができます。また、SECURITY ACTIONの宣言が申請要件となっている補助金等も存在します。

参考サイト:セキュリティアクションとは?(IPAホームページ)

情報セキュリティの組織・機関

情報セキュリティ上の問題に対処する組織として、以下のようなものがあります。

| 組織名 | 活動内容 |

|---|---|

| CSIRT | CSIRT(Computer Security Incident Response Team)は、組織内に設置されるコンピュータセキュリティに関するインシデントに対応する専門チームです。彼らの主な役割は、セキュリティインシデントの予防、検出、対応、復旧を行うことです。CSIRTは、組織内や組織間で情報セキュリティ上の問題に対処するために活動しています。 |

| SOC | SOC(Security Operations Center)は、組織の情報セキュリティを継続的に監視し、管理する専門の部門です。このセンターの主な目的は、セキュリティの脅威をリアルタイムで特定し、評価し、対処することです。SOCは通常、高度な監視技術を有しており、セキュリティインシデントが発生した際には迅速に反応し、対策を講じる役割を持ちます。この部門は組織の防御ラインとして機能し、マルウェアの侵入、データ漏洩、その他のセキュリティ違反を未然に防ぐための重要な存在です。SOCはまた、組織内のセキュリティポリシーの実施を支援し、将来の脅威に備えるための戦略的な改善点を提案する責任も担います。 |

| 情報セキュリティ 委員会 | 情報セキュリティ委員会は、企業内で情報セキュリティ対策を全体的に統括・推進する重要な組織です。委員会のメンバーには、企業全体の情報戦略を指揮するCIO(Chief Information Officer)や、情報セキュリティの専門家であるCISO(Chief Information Security Officer)、さらには各部門の責任者等が含まれます。これらのメンバーは一体となって、情報セキュリティに関する様々な課題や方針を検討・決定し、その結果をもとに企業全体のセキュリティ対策を組織的に推進していきます。 |

| JPCERT/CC | Japan Computer Emergency Response Team Coordination Centerの略で、政府や企業から独立した組織(一般社団法人)です。 インターネットを利用した攻撃や脅威に関する情報収集・分析を行い、それらの情報を国内外の関係機関と共有します。また、インシデント対応の支援やアドバイスを提供し、セキュリティインシデントの発生抑止や被害の軽減に努めています。 |

| J-CRAT | J-CRATは、Cyber Rescue and Advice Team against targeted attack of Japanの略称で、日本語ではサイバーレスキュー隊と呼ばれています。 J-CRATは、経済産業省の協力のもと、情報処理推進機構(IPA)によって設立された日本のサイバー犯罪対策のための連携組織です。主に標的型サイバー攻撃の被害低減と攻撃の連鎖の遮断を支援する活動を行います。J-CRATは、企業や一般ユーザーがサイバー犯罪に遭遇した際に適切な対応や助言を提供する役割を担っており、関係機関と連携しながらサイバー犯罪対策を推進しています。 |

| J-CSIP | J-CSIPは、Initiative for Cyber Security Information sharing Partnership of Japanの略称で、日本語ではサイバー情報共有イニシアティブと呼ばれています。 これは、経済産業省の協力のもと、情報処理推進機構(IPA)が中心となって推進している、サイバー攻撃に関する情報を関係機関間で迅速に共有し、高度なサイバー攻撃対策に繋げていく取り組みです。J-CSIPでは、参加組織がサイバー攻撃を受けた際に、IPAに情報を提供します。IPAは、情報収集・分析を行い、関係機関に情報を共有します。関係機関は、共有された情報に基づいて、サイバー攻撃対策を強化することができます。J-CSIPには、重要インフラ事業者や金融機関、医療機関など、様々な組織が参加しています。J-CSIPは、日本のサイバーセキュリティを強化するために重要な役割を果たしています。 |

関連用語

ハードディスク(HDD)を廃棄する場合、データを復元されないように完全に消去する必要があります。

具体的には、以下のような方法があります。

- データ消去用ソフトウェアの利用:ソフトウェア(例: DBAN、Eraser)を使用して、HDDの全ての領域にランダムなデータを複数回書き込み、元のデータを完全に上書き消去します。

- Secure Eraseの実行:多くのHDDにはSecure Eraseコマンドが組み込まれており、これを利用してドライブの全データを安全に消去することができます。このコマンドはドライブ自体のファームウェアによって実行されるため、効率的かつ確実にデータを削除することが可能です。

- 磁気消去(デガウシング):磁気消去は、強力な磁場を使用してハードドライブの磁気データを完全に消去する方法です。このプロセスにより、ディスク上の全てのデータとデータを読み取るための磁気プロパティが消去されます。専門的なデガウサーを使用することで、ドライブは二度と使用できなくなります。

- HDDの物理的破壊:ドリルでHDDに穴を開けたり、ハンマーで叩いて破壊したりする方法です。より専門的な方法としては、メディアシュレッダーを使用してHDDを細かく破断することが効果的です。

ただし、重要なデータが含まれる場合は、これらの方法を自身で行うだけでなく、専門業者に委託することも考慮する必要があります。専門業者は、データ消去の確実性と安全性を高めるための適切なツールやプロトコルを備えています。

なお、以下のような方法では、ファイルはユーザーの目から見えなくなるものの、データ自体は物理的にはまだドライブ上に存在しており、特殊なソフトウェアを使えば比較的簡単に復元が可能です。よって、これらの方法は推奨されません。

- OSが用意しているファイル削除の機能を使って、PC内のデータファイルを全て削除する。

- PCにインストールされているアプリケーションを、全てアンインストールする。

- PCに内蔵されている全ての記憶装置を論理フォーマットする。

Secure Eraseは、ハードディスクドライブ(HDD)やソリッドステートドライブ(SSD)からデータを完全に消去するためのコマンドです。このプロセスはドライブ内の全てのデータを安全に削除し、データの復元をほぼ不可能にします。

Secure Eraseはドライブのファームウェアに組み込まれており、ドライブの全セクターにアクセスしてデータを物理的に上書きすることで機能します。これにより、機密情報を扱う際の安全なデータ廃棄や、古いドライブの安全な再利用が可能になります。

特にSSDでは、通常のデータ消去ソフトではデータが完全に消去されない場合があるため、Secure Eraseが推奨されます。

ただし、実行する前には対象のドライブがこの機能をサポートしているかを確認する必要があります。

MDM(Mobile Device Management:モバイルデバイス管理)は、企業や組織が従業員のスマートフォン、タブレット、その他のモバイルデバイスを遠隔から統合的に管理、監視し、セキュリティを保護するための技術です。

MDMを活用することで、組織はデバイス上のアプリケーションのインストール、メールの設定、データの保護、パスワードポリシーの適用など、多岐にわたる管理機能を実行できます。

主な特徴としては、遠隔でのデバイスのロックやデータの消去(紛失や盗難時)、セキュリティポリシーの強制、ソフトウェアの配布や更新、デバイスの利用状況の監視などがあります。

これにより、モバイルデバイスを活用する利便性を保ちつつ、情報漏洩のリスクを軽減し、企業データの安全性を高めることが可能になります。