ISMS

ISMS(Information Security Management System)は、「情報セキュリティマネジメントシステム」の略で、組織が取り扱う情報を適切に保護するための管理体制や取り組みを体系的にまとめたものです。

情報技術の急速な発展と共に、情報は私たちの社会にとって必要不可欠な役割を果たすようになりました。しかし、それに伴い情報の漏洩や不正アクセス、破壊などのリスクも増大しています。

ISMSは、これらのリスクを最小限に抑え、情報資産を確実に保護するための方策を提供します。

また、多くの国や地域では、ISMSの基準に基づいた認証制度があり、組織はこれを取得することで、外部に自らの情報セキュリティの取り組みが適切であることを示すことができます。

総じて、ISMSは組織が情報セキュリティのリスクを管理し、信頼性を高めるための包括的な枠組みを提供するものと言えます。

情報セキュリティの要素

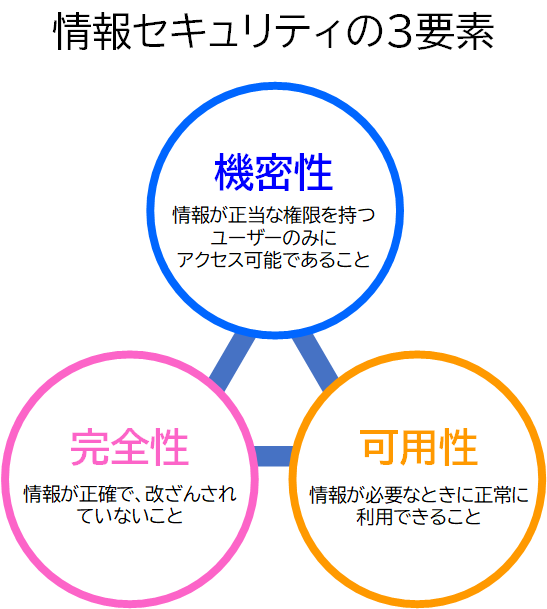

情報セキュリティは、機密性、完全性、可用性の3つの要素を保護することで、情報の安全性を確保する取り組みです。

ISMSの目標は、リスクマネジメントプロセスを適用することによって、情報の機密性、完全性及び可用性を維持し、かつ、リスクを適切に管理しているという信頼を利害関係者に与えることにあります。

ISO/IEC 27000シリーズは、情報セキュリティ管理システム(ISMS)の国際標準で、情報の機密性・完全性・可用性の3つをバランスよくマネジメントし、情報を有効活用するための組織の枠組みを示しています。

これにより、情報が正当なユーザーのみアクセスでき(機密性)、変更されず(完全性)、必要なときに利用できること(可用性)が保証されます。

機密性

機密性とは、情報が正当な権限を持つユーザーのみにアクセス可能であることを保証する情報セキュリティの要素です。

これは、暗号化やアクセス制御などの技術を使用して達成されます。

機密性の維持は、不正アクセスや情報漏洩を防ぐために重要です。

以下は、機密性が脅かされる事例です。

- データ漏洩: 社員が重要な顧客データを外部の人間に誤って送信してしまう。

- スパイウェア: 不正なソフトウェアがインストールされ、ユーザーの知らない間に機密情報が盗まれる。

- 公共のWi-Fiを通じた傍受: 安全ではないネットワークを経由して送信されたメールや文書が第三者によって傍受される。

完全性

完全性は、情報が正確で、改ざんされていない状態を維持することを指します。

これは、データが不正に変更または破壊されることなく、意図した形で保存され、転送されることを保証します。

完全性を高める技術には、データベースのトランザクション管理やエラー検出・訂正アルゴリズム(例:チェックサム、ハッシュ関数)、デジタル署名、改ざん検知技術、アクセス制御などがあります。

これらの技術は、データの破損や不正操作を検出し、必要に応じて修復することができます。

以下は、完全性が脅かされる事例です。

- データ改ざん: 攻撃者によってデータベースの情報が意図的に変更される。

- ウイルス感染: コンピューターウイルスによりファイルが破損し、内容が変更される。

- 誤った情報の入力: 人為的ミスにより、誤ったデータがシステムに入力され、業務プロセスが誤った情報に基づいて進行する。

可用性

可用性とは、システムやサービスが必要なときに正常にアクセス・利用できる状態を保つことです。

これを実現するために、冗長化やバックアップ、負荷分散などの手法が使われます。

高い可用性を維持することで、ユーザーに安定したサービスを提供することが可能になります。

以下は、可用性が脅かされる事例です。

- DDoS攻撃: DDoS攻撃により、ウェブサイトやオンラインサービスが利用不能に陥る。

- サーバーダウン: ハードウェアの故障やシステム障害により、企業の内部システムがダウンし、業務が停止する。

- 自然災害: 地震や洪水などの災害によってデータセンターが損傷し、システムが一時的に利用不可能になる。

機密性・完全性・可用性のほかに以下の要素を加えることもあります。

| 真正性 | 情報、データ、またはエンティティ(例えば、人物、サーバー、クライアント)が、主張する通り本物であるという特性です。これは、受信した情報が実際にその情報を送信したと言われる人や組織から本当に来たものであること、そしてその内容が偽造や改ざんされていないことを意味します。 真正性の損なわれる事例: メールのなりすましはよくある事例です。この場合、攻撃者は信頼できる個人や組織のメールアドレスを模倣してメールを送り、受信者に偽の情報を信じさせたり、機密情報の開示を促したりします。 |

| 責任追跡性 | システムやデータに施されたあらゆるアクションが、具体的に誰によって行われたのかを明確に特定し、追跡できる状態を保つことを意味します。 これは、システム上で行われる全ての操作に責任を持たせ、誰が何を行ったのかを正確に把握するために不可欠です。責任追跡性を高めることで、誤操作や不正行為が発生した際に迅速に原因を特定し、適切な対応を取ることが可能になります。 |

| 否認防止 | システムやデータに対して行われたアクションに関して、後になって「自分は行っていない」といった否認を事前に防ぐための措置を指します。 この目的のために、アクションの記録や証拠の保存などが行われます。例えば、電子署名やタイムスタンプがこれに該当し、これらは行われたアクションが特定の人物によって、かつ特定の時点で実際に行われたという明確な証拠を提供します。これにより、取引やコミュニケーションの信頼性が大幅に向上します。 |

| 信頼性 | システムや製品が定められた条件下で、正確かつ一貫したパフォーマンスを維持し、期待された機能を持続的に実行できる能力を指します。 この特性には、予期せぬ問題や障害が発生した際にもシステムが迅速に回復し、正常な状態に戻る回復性や復旧性が含まれます。 |

ISMS適合性評価制度

ISMS適合性評価制度は、情報セキュリティマネジメントシステム(ISMS)がJIS Q 27001に基づいて適切に運用されているかを評価する制度です。

この制度では、第三者機関が企業の情報セキュリティ対策の運用状況をJIS Q 27001の認証基準に基づいて客観的に評価し、その結果に基づいて認証を行います。

認証を受けることで、企業は情報セキュリティ対策の信頼性が高まり、取引先や顧客に対して安心感を与えることができます。

また、ISMS適合評価制度の認定を受けた組織はPDCAサイクルを継続することが重要です。これは一過性の活動ではなく、常に改善と活動を行うことが求められます。

JIS Q 27001は、情報セキュリティマネジメントシステム(ISMS)の国際規格であるISO/IEC 27001を日本産業規格(JIS)として導入したものです。

ISMSのPDCAサイクル

PDCAサイクル

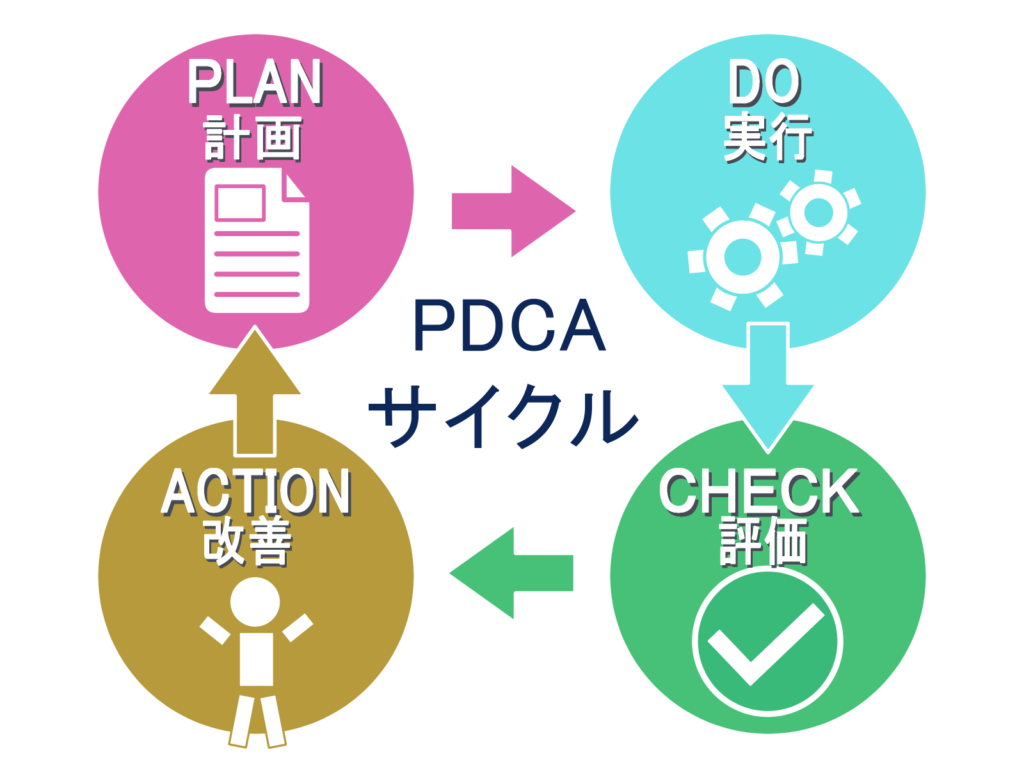

一般的に、PDCAサイクルは、プロジェクト管理やビジネスプロセスの改善に用いられるシンプルで効果的なマネジメント手法です。

PDCAは、Plan(計画)、Do(実行)、Check(評価)、Act(改善)の頭文字をとったものです。

- Plan(計画):

- 問題や課題を特定し、目標を設定します。また、目標を達成するための方法や手段を計画します。

- Do(実行):

- 計画した手段を実際に実行します。

- Check(確認):

- 実行した結果をモニタリングし、計画通りに進んでいるか確認します。

- Act(改善):

- Checkの段階でのフィードバックを元に、問題点や改善点を特定し、次のPlanへとフィードバックします。

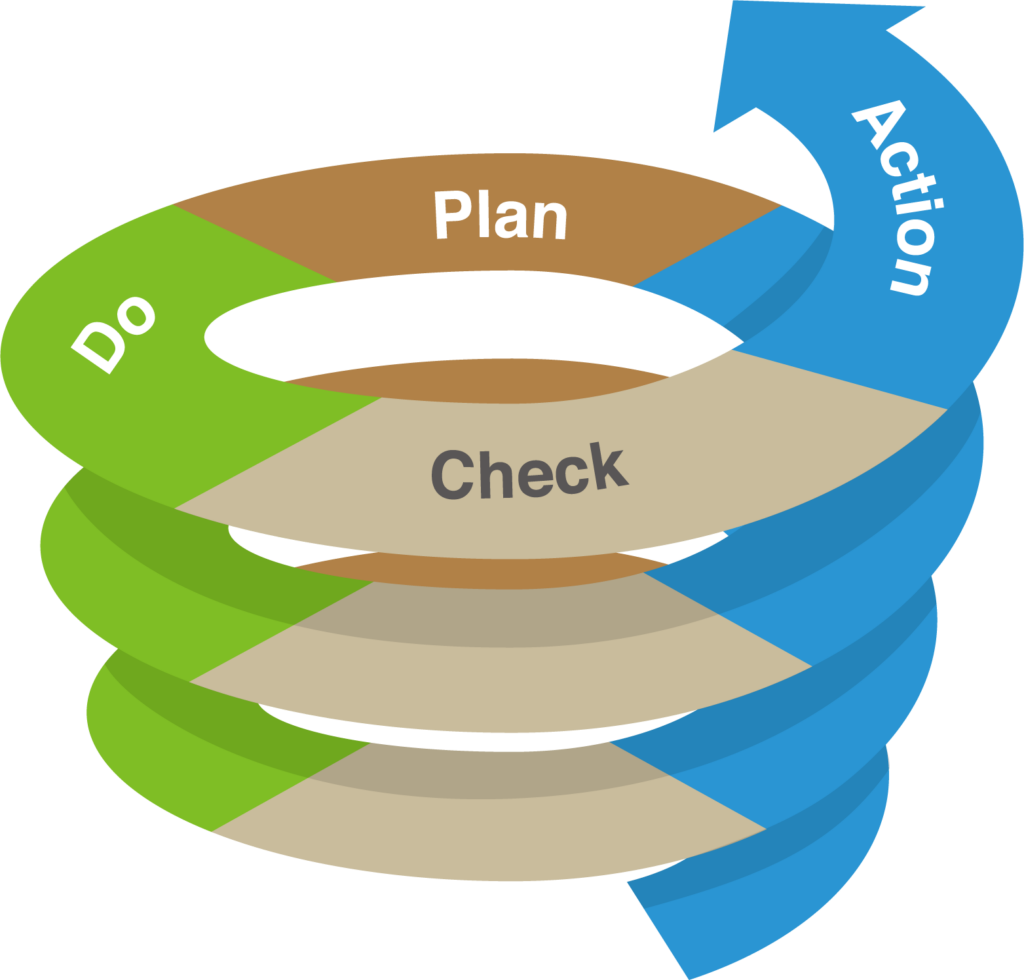

このサイクルを繰り返すことで、継続的な改善や最適化を進めることができます。

PDCAサイクルは、プロセス改善や問題解決のために広く用いられる手法です。以下に、PDCAサイクルの簡単な具体例を挙げます。

例: カフェの顧客満足度向上

- Plan(計画): カフェの経営者が顧客満足度を高めるために、新しいドリンクメニューの導入を計画します。ターゲット顧客や価格設定、必要な材料などを検討します。

- Do(実行): 新しいドリンクメニューを導入し、店頭で販売を開始します。スタッフへのトレーニングを行い、宣伝活動も実施します。

- Check(評価): 数週間後、新しいドリンクの売り上げデータ、顧客からのフィードバック、ソーシャルメディア上のレビューなどを集め、評価します。目標とした顧客満足度の向上が達成されたかを確認します。

- Act(改善): 収集したデータとフィードバックを基に、ドリンクのレシピの改善、価格の調整、プロモーション戦略の見直し等の改善策を実施します。次のPDCAサイクルに入る前に、これらの改善点を新たな計画に組み込みます。

この例では、PDCAサイクルを通じてカフェの経営者が顧客満足度を向上させるための取り組みを行っています。このサイクルは継続的な改善を促し、より良い結果をもたらすことを目指しています。

PDCAサイクルはIT業界で広く使われており、多くのフレームワークや管理手法に組み込まれています。以下に、PDCAサイクルが用いられている主要なフレームワークや管理手法を挙げます。

- ISMS(情報セキュリティマネジメントシステム):

- 組織の情報セキュリティリスクを管理し改善するために、PDCAサイクルを用いてシステマティックにアプローチします。

- プロジェクトマネジメント:

- プロジェクトの立上げ、計画、実行、監視・コントロール、終結の各段階でPDCAサイクルを利用し、継続的な改善を促進します。

- ITSM(ITサービスマネジメント):

- ITサービスの設計、提供、サポート、改善を効果的に行うためにPDCAサイクルを適用します。

- ITIL(ITインフラストラクチャライブラリ):

- ITサービスマネジメントのベストプラクティスとして、サービスデリバリーとサポートプロセスの改善にPDCAサイクルを活用します。

- SLM(サービスレベルマネジメント):

- ITサービスの品質とパフォーマンスを管理し、継続的に改善するためにPDCAサイクルを用いてプロセスを実行します。

- BCM(ビジネス継続性マネジメント):

- 組織のリスク評価、ビジネス継続計画の策定、実施、継続的な見直しと改善にPDCAサイクルを適用します。

これらのフレームワークや手法では、PDCAサイクルを通じてプロセスやサービスの品質を継続的に改善し、効率性と効果性を高めることが目指されています。

ISMSのPDCAサイクル

ISMS適合性評価制度では、組織においてISMSを有効に機能させるために、以下のPDCAサイクルを規定しています。

ISMSのPDCAサイクルは、情報セキュリティ対策を継続的に改善し、効果的に管理するためのサイクルです。

具体的には、以下のようなプロセスを繰り返します。(JIS Q 27001参照)

| フェーズ | 実施内容 | 説明 |

|---|---|---|

| P 計画 | ・リスクの決定 ・情報セキュリティ目的及びそれを達成するための計画策定 | セキュリティポリシの策定や組織内の体制の確立、セキュリティポリシで定めた目標を達成するための手順を策定する。 |

| D 運用 | ・運用の計画及び管理 ・情報セキュリティリスクアセスメント ・情報セキュリティリスク対応 | セキュリティポリシの周知徹底やセキュリティ装置の導入などを行い、具体的に運用する。 |

| C パフォーマンス評価 | ・監視、測定、分析及び評価 ・内部監査 ・マネジメントレビュー | 運用状況の監視や運用結果の測定及び評価を行う。 |

| A 改善 | ・不適合及び是正処置 ・継続的改善 | 運用状況の監視や運用結果の測定及び評価で明らかになった不備などについて、見直しと改善策を決定する。 |

このPDCAサイクルを繰り返すことで、組織の情報セキュリティ対策は常に最適化され、リスクや脅威に対応できるようになります。これにより、組織全体の情報セキュリティレベルを維持・向上させることができます。

ISMSクラウドセキュリティ認証

ISMSクラウドセキュリティ認証は、クラウドサービスプロバイダおよびその利用者※(カスタマ)が情報セキュリティマネジメントシステム(ISMS)を適切に運用し、クラウドサービス上での情報保護を実現していることを評価・認証する制度です。

※顧客情報、研究データ、財務情報など、機密性の高い情報をクラウドサービスを利用して管理・保管する場合、対象となります。

具体的には、通常のISMS(JIS Q 27001)認証に加えて、クラウドサービス固有の管理策(JIS Q 27017)が 適切に導入、実施されていることを認証するものです。これには、クラウドサービスの提供者と利用者双方の責任範囲を明確にし、データの機密性、完全性、可用性を保護するための具体的な管理策や手順が規定されています。

認証取得プロセスでは、第三者機関による審査が行われ、サービス提供者が定めた情報セキュリティポリシーや管理手続きが適切に運用されていることが確認されます。

ISMSクラウドセキュリティ認証を取得することで、クラウドサービス提供者は自社のセキュリティ対策が適切であることを顧客にアピールでき、顧客は信頼性のあるクラウドサービスを選択しやすくなります。

この認証制度は、クラウドサービス提供者だけでなく、クラウドサービスを利用する企業や個人にもメリットがあります。利用者は、認証取得済みのクラウドサービスを選択することで、情報漏洩やセキュリティインシデントのリスクを低減し、ビジネス上の信頼性を高めることができます。

JIS Q 27017は、クラウドサービスに特化した情報セキュリティ管理のガイドラインを提供する国際標準ISO/IEC 27017を日本産業規格(JIS)として導入したものです。