サイバー攻撃の種類

サイバー攻撃とは、インターネットなどのネットワークを通じて行われる悪意のある活動で、コンピューターやネットワークシステム、データを対象に様々な目的で実行されます。

その目的には、データの盗難、システムの破壊、情報の改ざん、サービスの妨害などがあります。

サイバー攻撃の手法は多岐にわたりますが、以下に主要なものをいくつか紹介します。

標的型攻撃

標的型攻撃は、特定の個人や組織を狙い、カスタマイズされた手法で侵入を試みる高度な攻撃です。

攻撃者は、情報収集を行い、スピアフィッシング(標的を定めたフィッシング)やハッキング、マルウェアなどの手法で標的にアプローチします。例えば、業務関連のメールを装ったウイルス付きメールを送付することがあります。

従来は府省庁や大手企業が主なターゲットでしたが、現在は地方公共団体や中小企業も狙われることが増えています。標的型攻撃は高度な技術や知識が必要で、重要な情報や財産を狙うことが一般的であり、被害が深刻化する可能性があります。

防御策として、まず従業員向けのセキュリティ教育を徹底して、リスク意識を高めることが重要です。次に、情報セキュリティ対策を強化し、定期的なシステムの更新やパッチ適用、ファイアウォールやアンチウイルスソフトの導入を行いましょう。また、不審なメールやリンクに対する警戒心を持ち、安易な情報開示を避けることが大切です。

以下に標的型攻撃の具体的な例を挙げます。

- ソニーピクチャーズエンタテイメントへの攻撃(2014年):この攻撃では、攻撃者がソニーの内部ネットワークに侵入し、大量の機密情報を盗み出しました。その後、これらの情報をインターネット上に公開し、企業の評価を大きく損なうとともに、ビジネス上の損失を引き起こしました。

- ウクライナ電力会社への攻撃(2015年):ウクライナの電力インフラを管理する3つの会社がサイバー攻撃を受け、数十万人が数時間にわたって停電を経験しました。この攻撃は、工業制御システム(ICS)への標的型攻撃の一例であり、これにより、サイバーセキュリティがクリティカルインフラにとっていかに重要であるかが示されました。

- Yahooへの攻撃(2013年 – 2014年):Yahooは、2つの大規模なデータ侵害を公にしました。2013年の侵害では30億以上のユーザーアカウントが影響を受け、2014年の侵害では5億以上のユーザーアカウントが影響を受けました。

水飲み場攻撃

水飲み場攻撃(Watering Hole Attack)は、草食動物の集まる水飲み場を狙って捕食するライオンの狩り方にちなんだサイバー攻撃手法です。

攻撃者は、ターゲットが利用するウェブサイトに悪意のあるコードを仕込みます。ターゲットがそのウェブサイトを訪れると、コードが実行され、マルウェア感染が起こります。この手法は、攻撃者が正体を隠しながら標的を狙うのに効果的です。

対策としては、ウェブサイトのセキュリティを強化し、利用者側でセキュリティソフトやファイアウォールを適切に設定して不審なウェブサイトへのアクセスを制限することが重要です。

「水飲み場攻撃」は、特定のユーザーグループが頻繁に訪れるウェブサイト(水飲み場)を攻撃者が標的にするタイプのサイバー攻撃手法です。以下にその具体例を挙げます。

2012年のFacebookへの攻撃

2012年、FacebookはWebサイトの開発者向けフォーラムに重大な脆弱性が存在していることを発見しました。この脆弱性は、攻撃者がフォーラムを訪れる開発者のマシンにマルウェアを配布するのに利用されました。攻撃者はこの手法を使って、開発者のマシンからFacebookへの直接アクセスを試みました。

ビジネスメール詐欺

ビジネスメール詐欺(BEC:Business Email Compromise)は、詐欺師が組織内のメールアカウントを乗っ取り、上司や取引先を装って送金要求などの指示を出すサイバー攻撃手法です。

主に組織の金銭的利益や内部情報を狙った詐欺です。

攻撃者は、事前に組織の情報や従業員のメールアカウントをリサーチし、信用できるように見せかけるメールを送ります。受信者は、メールが上司や取引先からのものと信じてしまい、指示に従って送金などを行ってしまうことがあります。

対策としては、従業員に対するセキュリティ意識の向上、送金要求の確認プロセスの徹底、およびメールの送信元や内容に対する注意喚起が重要です。また、アカウントの二要素認証や定期的なパスワード変更も有効な対策です。

ビジネスメール詐欺は、企業や組織のフィッシング攻撃の一種で、攻撃者が正規のビジネスメールを偽装し、通常は金銭の移動を指示するものです。以下に、その具体例を挙げます。

- CEO詐欺: このタイプの詐欺では、攻撃者はCEOや他の高位の経営者を装い、経理部門のスタッフに対して急ぎの銀行振込を要求します。メールは通常、「非常に重要な取引のために資金が必要」だとか、「極秘の事業のために資金が必要」といった事を主張します。

- 請求書詐欺: 攻撃者は、企業の長期取引先を装って請求書を送ります。そして、通常とは異なる銀行口座に支払うように要求します。多くの場合、細部まで丁寧に偽装され、通常の業務手順から逸脱していないように見えます。

- 従業員の給与詐欺: 攻撃者は、従業員を装って人事部門に接触します。そして、給与の振込先を新しい口座に変更するよう要求します。

- 弁護士詐欺: 攻撃者は弁護士や他の法的な代理人を装い、ある取引に関連して、緊急の秘密の支払いを要求します。

これらのビジネスメール詐欺は、攻撃者が正規のビジネスプロセスをよく理解し、高度な社会工学の技術を使っています。このため、従業員の教育と警戒心が必要です。

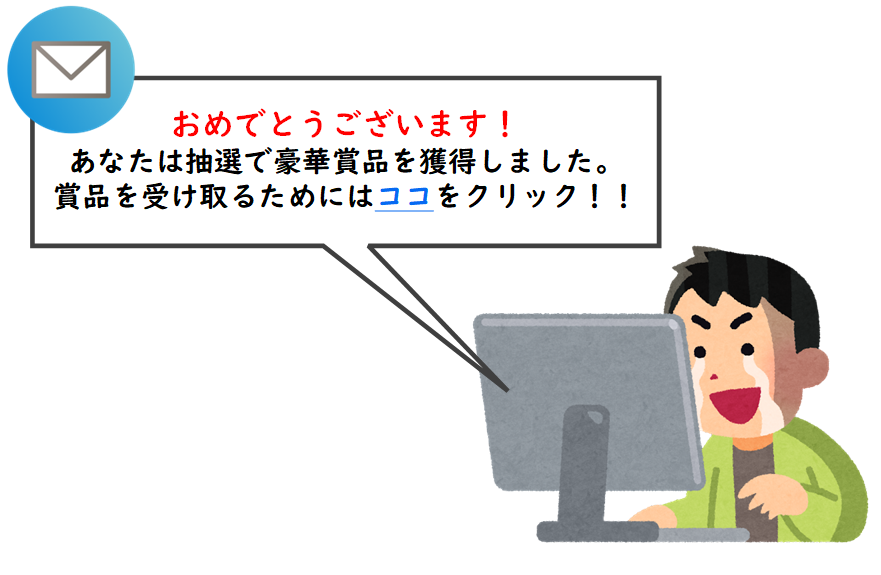

フィッシング詐欺

フィッシング詐欺は、インターネット上で個人情報やログイン情報をだまし取る詐欺手法です。

攻撃者は、銀行やクレジットカード会社、SNSなどを装った偽のウェブサイトやメールを利用して犠牲者をだますことが一般的です。

犠牲者は、本物そっくりに作られた偽のウェブサイトやメールに誘導され、ログイン情報や個人情報を入力してしまいます。その結果として得られた情報を、攻撃者は不正なアクセスや詐欺行為に利用します。

フィッシング詐欺から身を守るためには、ウェブサイトのURLやメールの送信元を注意深く確認し、不審なリンクをクリックしないことが重要です。また、個人情報を入力する際は、ウェブサイトが安全であることを確認し、セキュリティ対策を講じることが求められます。

フィッシング詐欺の誘い文句は非常に多様であり、一見すると正規のサービスからの連絡と誤認するような内容が多いです。以下に、その一例をいくつか挙げます。

- 銀行からのメール: 「不審な取引が検出されました。アカウントを保護するためにパスワードを再設定してください。ここをクリックして操作を行ってください。」

- ソーシャルメディア: 「あなたの写真が無許可で投稿されています。詳細はこちら。」

- パスワードリセット: 「あなたのアカウントがロックされました。パスワードをリセットするためには、ここをクリックしてください。」

- 税金返還: 「あなたに税金返還があります。詳細を確認し、返還を受け取るためにはここをクリックしてください。」

- 無料プレゼント: 「おめでとうございます!あなたは抽選で豪華賞品を獲得しました。賞品を受け取るためにはここをクリックしてください。」

- 配送通知: 「あなたの配送品が遅延しています。追跡番号と詳細はこちらをクリックして確認してください。」

これらのメッセージは、ユーザーがリンクをクリックしたり情報を提供することで、攻撃者が個人情報やアカウントのアクセス権を手に入れるのを助けるよう設計されています。

不正侵入

不正侵入に使われる手法の一部に、辞書攻撃、総当たり攻撃、パスワードリスト攻撃があります。これらは、不正にシステムやアカウントにアクセスするために使われるパスワード推測の攻撃手法です。

不正侵入から身を守るためには、長くて複雑なパスワードを使用し、定期的に変更することが重要です。また、二要素認証(2FA)の導入や入力試行回数の制限なども効果的な対策の一つです。

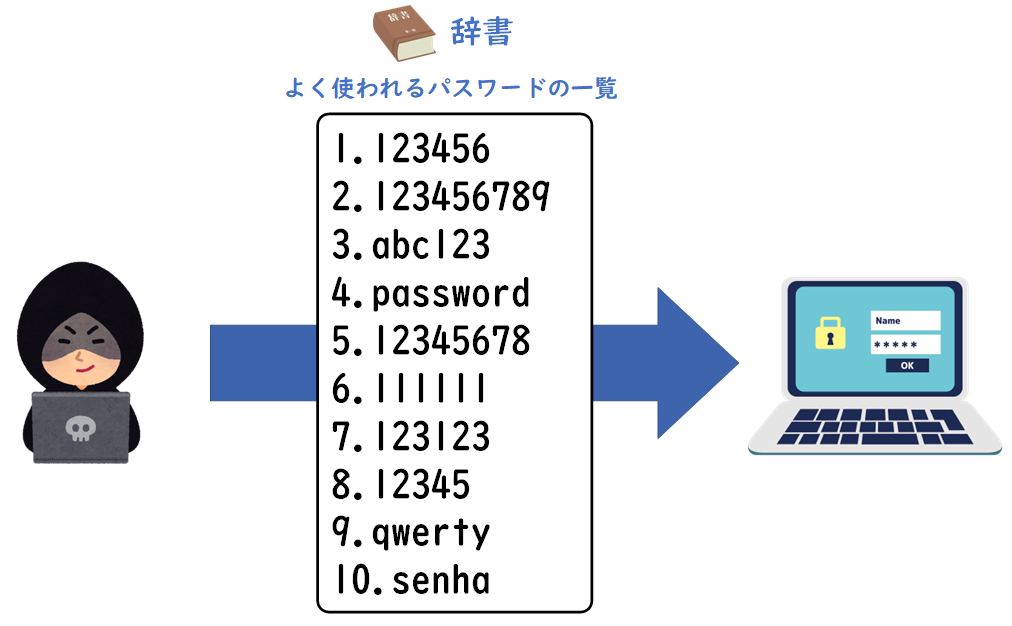

辞書攻撃

辞書攻撃は、パスワードによく利用される一般的な単語やフレーズを組み合わせた辞書(リスト)を使ってパスワードを推測する手法です。

攻撃者は、事前に用意された辞書に基づいてパスワードの組み合わせを試します。

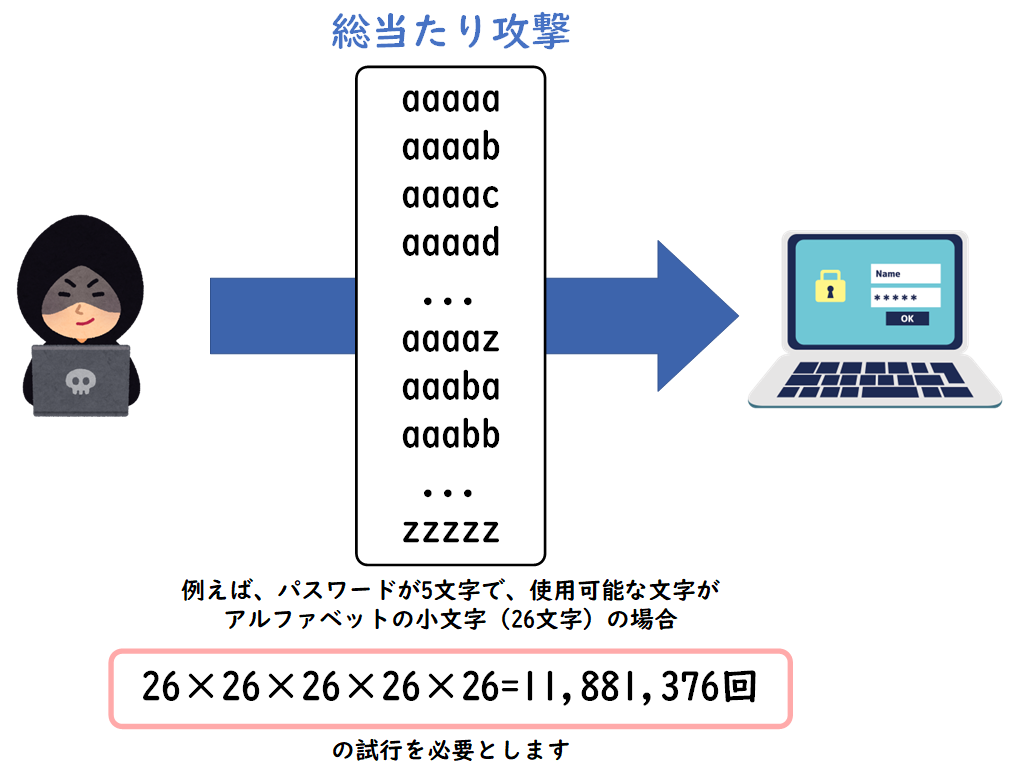

総当たり攻撃(ブルートフォース攻撃)

総当たり攻撃(ブルートフォース攻撃:力ずくの攻撃の意味)は、特定のIDに対し、可能なすべての文字の組み合わせを試すことでパスワードを推測する手法です。

攻撃者は、アルファベット、数字、記号などを組み合わせて、全てのパターンを試みます。ただし、パスワードが長く複雑な場合、総当たり攻撃には多くの時間とリソースが必要となります。

また、特定のパスワード(よく使用されるもの)に対し、IDの方を総当たりで試す、「リバースブルートフォース攻撃(逆総当たり攻撃)」も存在します。

パスワードリスト攻撃

パスワードリスト攻撃は、過去の情報漏洩事件などで流出した実際のパスワードリストを使ってパスワードを推測する手法です。

攻撃者は、これらのリストに含まれるパスワードを利用して、犠牲者のアカウントにアクセスを試みます。

パスワードリスト攻撃を防ぐには、以下のような対策が特に重要です。

- パスワードを使い回さず、各サービスで異なるパスワードを設定する。

- 定期的にパスワードを変更する。

- 二要素認証(2FA)を有効にする。

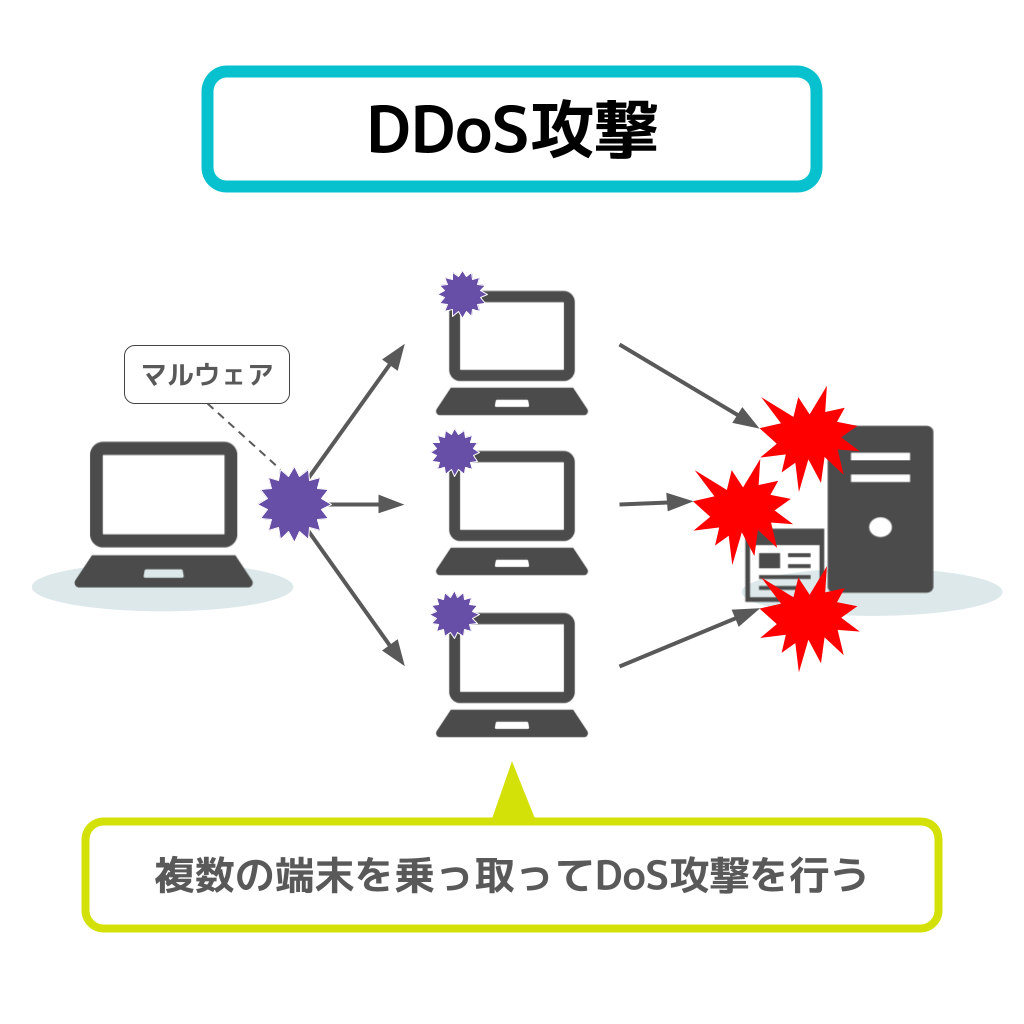

Dos攻撃/DDos攻撃

DoS攻撃(Denial of Service攻撃:ドス攻撃)とDDoS攻撃(Distributed Denial of Service攻撃:ディードス攻撃)は、サーバーやネットワークに対する過負荷を引き起こすことを目的としたサイバー攻撃です。それぞれの攻撃手法には違いがあります。

- DoS攻撃:DoS攻撃は、1つのコンピュータやインターネット接続から、対象のサーバーやネットワークに大量のトラフィックやリクエストを送信することで、そのサービスを利用不能にする攻撃です。攻撃対象のシステムは、正常なリクエストを処理できなくなり、サービスが停止したり、速度が著しく低下したりします。

- DDoS攻撃:DDoS攻撃は、DoS攻撃の分散型であり、複数のコンピュータやインターネット接続から同時に対象のサーバーやネットワークに大量のトラフィックやリクエストを送信します。攻撃者は、ボットネットと呼ばれる複数の制御下にあるコンピュータを利用して、攻撃対象に圧倒的な負荷を与え、サービスを利用不能にします。

DoS攻撃とDDoS攻撃は、インターネット上のサービスに対する深刻な脅威となります。

これらの攻撃から身を守るためには、サーバーやネットワークのセキュリティ対策を強化し、トラフィック監視やフィルタリングを行うことが重要です。また、クラウドベースのDDoS対策サービスを利用することも、有効な防御手段の一つです。

DoS攻撃の具体的な例をいくつか示します。

- GitHubへのDoS攻撃(2018年): 2018年にGitHubは、未だかつてない規模のDoS攻撃を受けました。これにより、GitHubのサービスが一時的にダウンしました。その攻撃は1.35Tbpsのトラフィックが同時にGitHubに流れ込んだもので、これまでに報告されたDoS攻撃の中で最大規模のものでした。

- Dynへの攻撃(2016年): この攻撃は大手インターネット企業(Twitter、Spotify、Redditなど)の一部に影響を及ぼしました。攻撃者がインターネット接続機器から成る大規模なボットネットを利用して、DynというDNSプロバイダに大量のトラフィックを送り込む形で行われました。

- Spamhausへの攻撃(2013年): Spamhaus(スパムメールの送信源をブラックリスト化する組織)が、これまでで最大のDoS攻撃のターゲットとなりました。その攻撃は300GbpsのトラフィックがSpamhausに流れ込んだもので、一部のインターネットサービスに影響を及ぼしました。

これらの例はDoS攻撃の規模と影響力を示しています。攻撃が成功すると、対象のネットワークリソースは機能しなくなるか、パフォーマンスが大幅に低下する可能性があります。それが結果として、ビジネスの損失やカスタマーサービスの中断を引き起こすことがあります。

SQLインジェクション

データベースと連携して動作する多くのWebアプリケーションは、SQLインジェクション攻撃のリスクにさらされています。

この攻撃手法では、悪意のあるSQLコードをアプリケーションの入力フィールドに挿入することで、データベースを不正操作します。

結果として、データの漏洩、改ざん、削除などの被害が発生する可能性があります。

バッファオーバーフロー攻撃

バッファオーバーフロー攻撃は、プログラムのメモリに確保されたバッファ(データを一時的に格納する領域)よりも多くのデータを送り込むことによって発生します。

プログラムが適切なデータ長のチェックを行っていない場合、余分なデータは隣接するメモリ領域に上書きされ、それによってプログラムの実行フローを変更することが可能になります。

攻撃者はこの技術を利用して、任意のコードを実行させることができるため、非常に危険な攻撃手法とされています。

バッファオーバーフロー攻撃の一般的な対象は、CやC++など、メモリ管理がプログラマの責任となるプログラミング言語で書かれたソフトウェアです。

これに対抗するためには、プログラムが外部から受け取るデータの長さを検証し、バッファのサイズを超えないようにすることが重要です。

MITB(Man-in-the-browser)攻撃

MITB(Man-in-the-Browser)攻撃は、攻撃者がWebブラウザを乗っ取り、オンラインの操作を密かに実行するサイバー攻撃手法です。

具体的には、トロイの木馬やマルウェアを利用してユーザーのブラウザに侵入し、オンラインバンキングなどのセンシティブな通信に割り込みます。

攻撃のプロセスは以下の通りです。

- 感染:ユーザーが感染したWebサイトにアクセスするか、感染したメールのリンクや添付ファイルを開くことで、ブラウザが感染します。

- 操作の傍受と改ざん:感染したブラウザは、ユーザーが入力する情報(例えば、パスワードや送金情報)を盗み見たり、これらを攻撃者の意のままに改ざんします。

- 検出困難:正常なブラウザ活動と見分けがつかないため、このタイプの攻撃は検出が非常に困難です。

対策としては、定期的なセキュリティ更新、セキュリティソフトウェアの使用、多要素認証の活用などが効果的です。

MITB攻撃は、特にオンラインバンキングや機密情報を扱う活動において深刻な脅威となるため、適切な予防措置が必要です。

関連用語

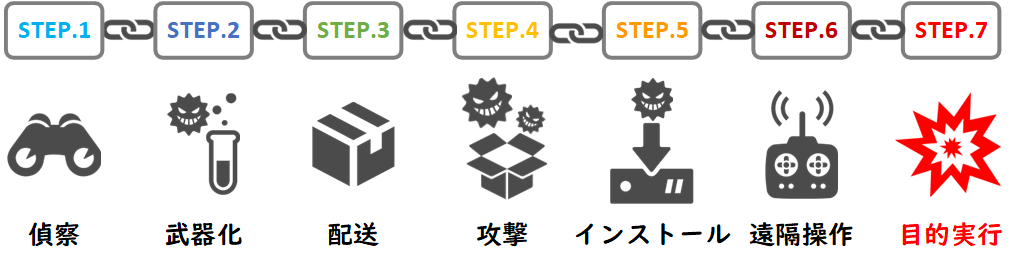

サイバーキルチェーン

サイバーキルチェーン(Cyber Kill Chain)は、サイバー攻撃の各段階を表すモデルで、攻撃者が情報システムに対して攻撃を実行する一連のプロセスを理解し、対策を立てる上で役立ちます。

サイバーキルチェーンは以下の7つの段階で構成されています。

- 偵察(Reconnaissance):攻撃者は、標的の組織やシステムに関する情報を収集します。この情報は、後の段階で攻撃の成功確率を高めるために利用されます。

- 武器化(Weaponization):攻撃者は、マルウェアやエクスプロイトコードを作成し、それを標的に送信するための手段(例えば、メールの添付ファイルやWebページ)を準備します。

- 配送(Delivery):攻撃者は、武器化されたコンテンツを標的に送信します。これは、メール、Webサイト、USBデバイスなど、さまざまな方法で行われます。

- 攻撃(Exploitation):標的が武器化されたコンテンツを開くことで、マルウェアやエクスプロイトコードが実行され、システムの脆弱性が悪用されます。

- インストール(Installation):攻撃者が標的のシステムにマルウェアをインストールします。これにより、攻撃者は標的のシステムを制御できるようになります。

- 遠隔操作(Command and Control):インストールされたマルウェアは、攻撃者のコントロールサーバーと通信を開始し、指示を受け取るための接続を確立します。

- 目的実行(Actions on Objective):攻撃者は、標的のシステムを利用して、最終目標(例えば、データ窃盗やシステムの破壊)を達成します。

サイバーキルチェーンを理解することで、企業や組織は攻撃の進行を早期に検出し、適切な対策を講じることが可能になります。

各段階に対する防御策を検討し、多層的なセキュリティ対策を実施することで、サイバー攻撃のリスクを軽減することができます。