ファイアウォール

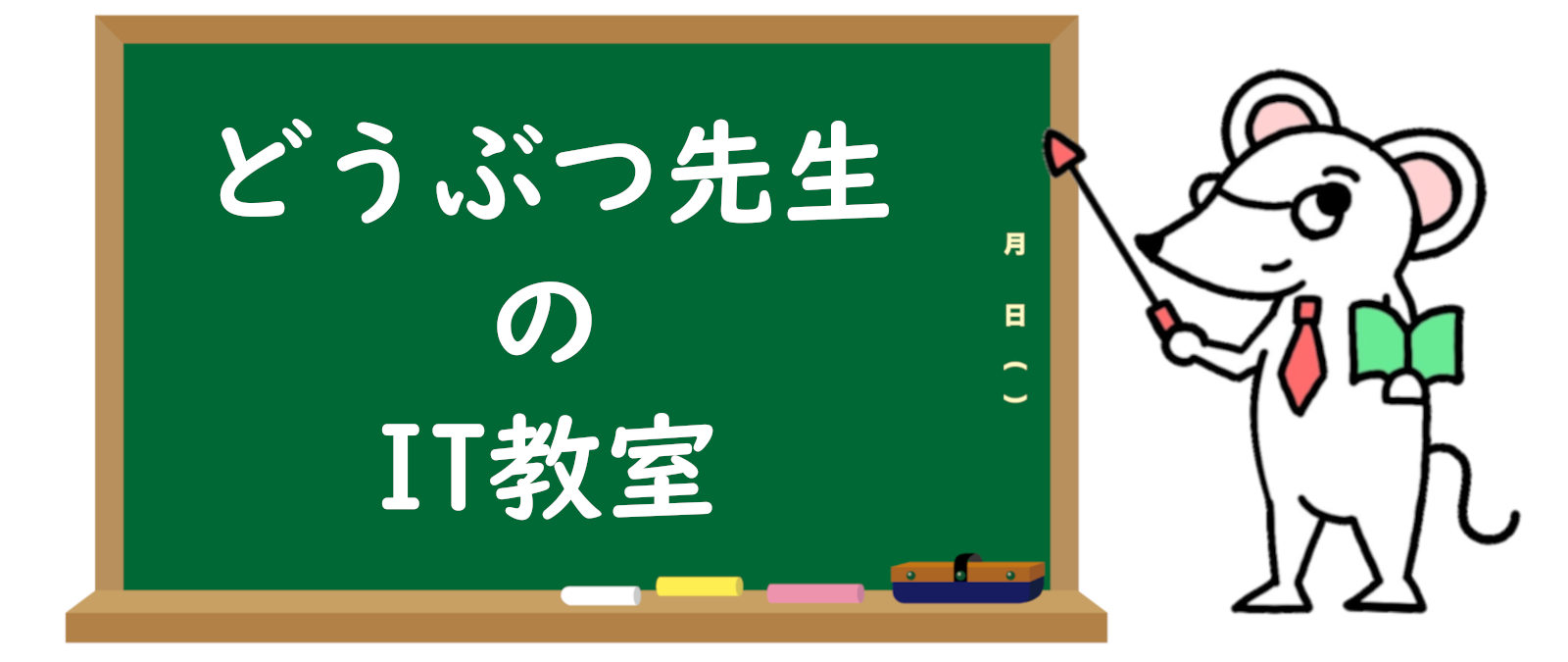

ファイアウォールは、コンピュータやネットワークを外部からの攻撃から保護するためのセキュリティシステムです。

一般的に、インターネットなど外部ネットワークと内部ネットワークを接続する境界線に配置され、ネットワーク上の通信を監視して、許可された通信だけを通過させ、不正なアクセスや攻撃をブロックする役割を持ちます。

ファイアウォールには、パケットフィルタリング型やアプリケーションゲートウェイ型などいくつかの種類があります。

さらに近年ではUTM(Unified Threat Management)という装置も注目を集めています。UTMは、ファイアウォールの機能に加えて、さまざまなセキュリティ機能(アンチウイルス、スパムフィルタリング、VPNなど)を一つのデバイスに統合することで、より包括的なセキュリティソリューションを提供します。

パケットフィルタリング

ファイアウォールのパケットフィルタリング機能は、インターネットやネットワーク内を通過するパケットに対して、あらかじめ設定されたルールに従って通過を許可するかブロックするかを決定する仕組みです。

パケットの送信元のIPアドレスや宛先IPアドレス、ポート番号、プロトコル、パケットの内容などを分析して、不正なアクセスを検知して防止する役割を持っています。

しかし、パケットフィルタリングだけでは、攻撃者による偽装や脅威に対応できないことがあり、追加のセキュリティ機能が必要になることもあります。

想像してみてください。あなたはビルの警備員で、ビルの中にいる人々の安全を確保したいと思っています。ビルの入り口にはドアがあり、あなたはそのドアの前で立って、出入りする人々をチェックしています。

ここで、あなたはリストを持っており、そのリストにはビルに入ることが許可されている人達の名前が記載されています。ドアの前に来た人がリストに載っていれば、その人をビルに入れます。リストに載っていない人が来た場合は、入らせずに送り返します。

この例の場合、あなたがファイアウォールであり、リストがパケットフィルタリングのルールになります。入り口のドアは、ネットワークの境界を表し、出入りする人々はデータパケットに相当します。リストに基づいて通過を許可するかどうかを判断することで、ビル(ネットワーク)の安全性を確保しています。

このように、ファイアウォールのパケットフィルタリングは、通信するデータパケットを検査し、許可された通信のみを通過させることで、ネットワークのセキュリティを維持する役割を果たしています。

WAF

WAF(Web Application Firewall)とは、Webアプリケーションを保護するためのファイアウォールの一種で、Webアプリケーションに対する攻撃や不正なアクセスを検知して防御する役割を担います。

具体的には、SQLインジェクション、クロスサイトスクリプティング(XSS)、セッションハイジャックなどの攻撃からWebアプリケーションを守ります。

WAFは、Webアプリケーション層で働き、インターネットからのリクエストを監視し、不正なアクセスや悪意のあるデータがアプリケーションに到達する前に遮断します。

これにより、ECなどのウェブサイトやオンラインサービスのセキュリティが強化されます。

DMZ

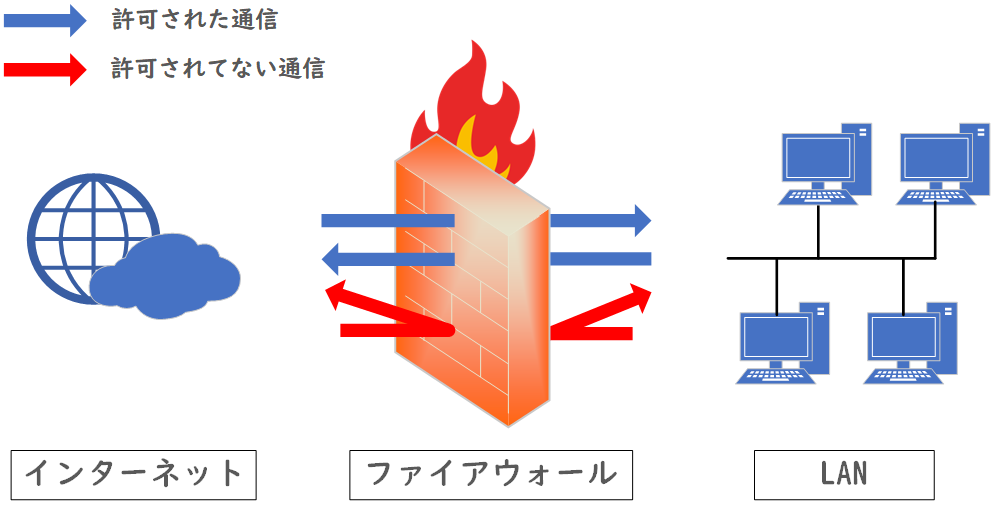

DMZ(DeMilitarized Zone、非武装地帯)は、ネットワークセキュリティの一環として、内部ネットワークと外部ネットワークの間に設けられる中間領域のことです。内部ネットワークは企業の重要なデータやシステムが存在する場所であり、外部ネットワークはインターネットを指します。

DMZの主な役割は、内部ネットワークを外部からの攻撃から守ることです。

具体的には、外部からアクセスされる可能性のあるサーバー、例えばWebサーバーやメールサーバーなどをDMZに配置します。これにより、外部のユーザーがこれらのサーバーにアクセスできるようにしながら、内部ネットワークへの直接アクセスを防ぎます。

仮にDMZ内のサーバーが攻撃を受けて侵入されたとしても、内部ネットワークへの影響を最小限に抑えることができます。これは、内部ネットワークとDMZの間に追加のセキュリティ対策が施されているためです。さらに、DMZに置かれたサーバーへのアクセスは監視され、不正なアクセスを検出・防止するためのフィルタリングが行われます。

要するに、DMZは内部ネットワークの安全を確保しつつ、外部との必要なコミュニケーションを可能にするための保護層として機能します。

VPN

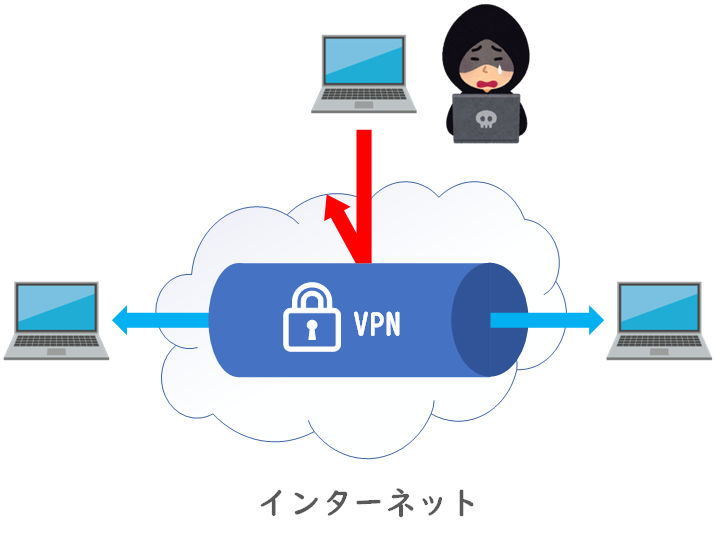

VPN(Virtual Private Network:仮想私設網)は、インターネット上に仮想的なプライベートネットワークを構築し、安全にデータ通信を行う技術です。

認証と通信データの暗号化によって、データとプライバシーが保護されます。主に、インターネットVPNとIP-VPNの2種類があります。

インターネットVPN

- 既存のインターネット回線を利用して、仮想的なプライベートネットワークを作成します。

- データは暗号化され、インターネット上で安全に送受信できます。

- 低コストで利用できる利点がありますが、一般のインターネット回線を使用するため、通信速度や品質に影響を受けることがあります。

IP-VPN(Internet Protocol Virtual Private Network)

- インターネットとは別の専用回線を利用します。企業などが独自に構築したプライベートなネットワークです。

- 専用回線を利用するため、通信速度や帯域幅などの品質が安定していますが、コストが高くなることがあります。

VPNは、遠隔地から企業ネットワークへの安全なアクセスや、個人のプライバシー保護、地域制限の解除などの目的で利用されます。リモートワークやオンラインセキュリティが重要視される現代では、VPN技術はますます一般的になっています。

不正侵入の検知・防止システム

ネットワーク・サーバへの不正アクセスを検知・防御するシステムには、主にIDS、IPS、SIEMという3つのシステムが存在します。

- IDS(Intrusion Detection System:侵入検知システム)

IDSは、ネットワークやコンピューターに不正なアクセスや攻撃を検知するシステムです。不審な挙動や攻撃パターンを監視し、異常を検出した場合に警告を発することで、運用者に対策を講じる時間を与えます。 - IPS(Intrusion Prevention System:侵入防止システム)

IPSは、IDSの機能を含みつつ、検知した不正アクセスや攻撃を自動的にブロックするシステムです。これにより、リアルタイムでの対策が可能となり、システムやデータの保護が強化されます。 - SIEM(Security Information and Event Management:セキュリティ情報イベント管理)

SIEMは、組織内のさまざまなセキュリティシステム(IDS、IPS、ファイアウォールなど)からのログやイベント情報を一元的に収集・分析するシステムです。これにより、セキュリティ運用者は全体の状況を把握し、効果的な対策を立案・実行できます。

これらのシステムは、それぞれ独立しても機能しますが、連携させることでより強固なセキュリティ対策が可能になります。

関連用語

ペネトレーションテスト(Penetration Test)は、企業や組織のITシステムやネットワークに対し、セキュリティ脆弱性を発見・評価するために行われるテストです。

システムを実際に攻撃して、悪意ある攻撃者がシステムに侵入する方法を検証します。

テストの目的は、セキュリティ対策の効果を評価し、リスク管理が適切に行われているか確認することです。結果に基づいて、脆弱性を修正し、セキュリティ対策を強化します。

ペネトレーションテストは、セキュリティ問題の特定・改善に重要であり、定期的に実施されることが推奨されます。

※ペネトレーション(Penetration)は、「侵入」「貫通」「浸透」などの意味があります。

コンテンツフィルタリング(contents filtering)は、ユーザーがインターネット上でアクセスできる内容を制御する技術の一つです。

具体的には、ウェブページや電子メールのコンテンツが特定の基準に一致するかどうかを検査し、一致した場合にそのコンテンツへのアクセスをブロックすることができます。

主な使用目的は、ユーザーを有害なコンテンツから保護したり、不適切なコンテンツへのアクセスを制限したりすることです。例えば、企業では不適切なウェブサイトへのアクセスを防ぐため、学校では生徒が教育上不適切なコンテンツにアクセスするのを防ぐために使用されます。

さらに、コンテンツフィルタリングは、マルウェアやフィッシング詐欺からユーザーを保護するためにも使用されます。これらの悪意あるコンテンツをフィルタリングすることで、ユーザーや組織の情報セキュリティを強化することができます。

DLP(Data Loss Prevention)は、企業や組織の機密情報や重要データを自動的に特定し、これらのデータを常に監視・保護するためのシステムです。

DLP技術は、企業内のネットワークやコンピュータシステム上でデータがどのように扱われるかを追跡し、機密情報の不正な持ち出しや漏洩を防ぎます。

主な機能には以下のようなものがあります。

- 自動データ特定: DLPシステムは、事前に設定されたポリシーに基づき、機密性が高いと定義された情報(例えばクレジットカード番号、社会保障番号、機密業務情報など)を自動的に特定します。

- 常時監視と保護: 特定されたデータは、保存、使用、共有の全ての段階で監視されます。これにより、データが企業のセキュリティポリシーに沿って適切に扱われることを確実にします。

- インシデント対応: 機密情報の持ち出しの可能性が検知された場合、DLPシステムは即座にアラートを発し、必要に応じてデータのコピー、移動、印刷などの操作をブロックすることができます。

これにより、組織や企業はデータ漏洩のリスクを軽減し、法規制に違反することなく、データの安全を確保できます。DLPは、データの安全を保つための強力なツールとして、多くのビジネスで重要な役割を果たしています。