情報資産

情報資産とは、組織が保有するあらゆる形態の情報のことを指します。

これには電子データ、文書、知的財産、顧客情報、営業情報、知的財産関連情報、人事情報、従業員の個人情報など、組織の運営に不可欠な情報が含まれます。

情報資産は組織の重要な価値を持ち、その保護はビジネスの成功と持続性に直接関わっています。

これらの情報資産は、脅威や脆弱性によってリスクが生じることがあります。

脅威は、情報資産に損害を与える可能性のある要因で、ウイルスやハッカー、自然災害や人為的ミスなどが含まれます。

脆弱性は、情報システムに存在する防御の不備や弱点で、ソフトウェアのバグや設定ミスが原因となることがあります。

情報資産を守るためには、脅威や脆弱性を把握し、適切な対策を実施することが重要です。これには、セキュリティポリシーの策定や教育、技術的な対策が含まれます。

脅威とは、情報資産に損害を与える可能性がある外部(あるいは内部)からの事象や行為のことです。一方、脆弱性はシステムや組織内に存在する防御策の欠陥や弱点のことです。

簡単に言うと、脅威はシステムに対する内外からの攻撃の可能性であり、脆弱性はその攻撃に対してシステムが持つ弱点です。

脅威の種類

脅威の種類は、物理的脅威、人的脅威、技術的脅威の3つに大別できます。

それぞれについて具体例を挙げて説明します。

物理的脅威

物理的脅威とは、自然災害や人為的な事故などの物理的な要因によって、組織の情報資産に直接的な損害をもたらすリスクです。

具体例としては、自然災害(地震、洪水、台風など)、火災、不正侵入、盗難、器物損壊、電源トラブルなどが挙げられます。

これらの脅威に対処するためには、防災設備の整備やセキュリティ対策(例えば、施錠や監視カメラの設置)が必要です。

人的脅威

人的脅威とは、意図的または非意図的な人の行動が原因で情報資産が危険にさらされるリスクです。

具体例としては、不正アクセス、情報漏洩、内部犯行、認証情報の管理不備、故意の破壊行為、操作ミス、情報の誤送信などがあります。

これらの脅威に対処するためには、従業員教育やアクセス権限の適切な管理が重要です。

技術的脅威

技術的脅威とは、ソフトウェアの脆弱性やマルウェアなど、技術的な要因によって情報資産が損害を受けるリスクです。

具体例としては、ウイルスやマルウェアの感染、ソフトウェアの脆弱性を悪用した攻撃、DoS(Denial of Service)攻撃、システム障害、データの破損などが挙げられます。

これらの脅威に対処するためには、セキュリティソフトウェアの導入やシステムのアップデート、バックアップの実施などが必要です。

脅威への対処法

物理的セキュリティ対策

不正侵入対策の一つには、物理的な対策があります。

例えば、ビルや施設内のエリアをゾーンに分け、必要な人以外は入ることができないようにゾーニングを設定したり、入退室管理を行うことで不正侵入を防止することができます。

これらの対策は、情報セキュリティだけでなく、身体的な安全面でも重要です。

共連れ

共連れとは、ビルや施設の入退場管理システムにおいて、正規の利用者が入退場する際に、その人物に便乗して正規の利用者でない人物が入退場することを指します。

これはセキュリティ上のリスクとなります。

共連れに対する対策として、アンチパスバックとセキュリティゲートがあります。

アンチパスバックは共連れ対策の一つで、一度入館したカードで再度入館することを防ぐシステムです。施設から退館しないと再入館できないようにするなど、利用者が正しい順序で入退場を行うように制御します。

たとえば、個人がカードキーを使って施設に入室すると、そのカードキーは「入室した」としてシステムに記録されます。その人が施設から正規の手続きを経て退室し、システムが「退室した」と記録するまでは、同じカードキーを使った再入室は認められません。これにより、一人が施設内にいる間に別の人がそのカードキーを使って入室することを防ぐことができます。

セキュリティゲートは物理的な障壁を設けて、一度に一人だけが通行できるようにする装置です。これにより、正規の利用者以外の人物が便乗して入退場するのを防ぐことができます。光電子センサーや顔認証システムなどを併用することで、より高度なセキュリティが確保できます。

人的セキュリティ対策

ソーシャルエンジニアリングは、人間の心理的な隙を利用して不正行為を行う手法です。

以下のような種類があります。

| ショルダーハッキング | 他人がコンピュータや端末を使用している際に、その肩越しに画面をのぞき込み、パスワードや機密情報などを盗み見る行為です。この方法は、物理的な近接性が必要で、被害者が気づかないように行われることが一般的です。 |

| トラッシング | 廃棄された文書やデータメディアから機密情報を探し出す行為です。企業や個人が不用意に廃棄した文書やデータ記憶装置などには、機密情報が含まれていることがあり、それらを探し出して情報を盗み出すのがトラッシングの目的です。 |

これらの手法は、技術的な対策だけでなく、物理的・人的対策も必要とされます。

ソーシャルエンジニアリングの対策には、物理的対策も重要です。以下のような種類があります。

| のぞき見防止フィルム | のぞき見防止フィルムは、パソコンやスマートフォンの画面に貼り付けるフィルムで、直接画面を正面から見ないと内容が見えないようにするものです。これにより、ショルダーハッキングを防ぐことができます。 |

| クリアスクリーン | クリアスクリーンは、コンピュータの画面を使用していないときに、情報が表示されないようにする措置です。パソコンを離れる際には画面をロックし、機密情報が他人に見られないようにします。 |

| クリアデスク | クリアデスクは、デスクの上に機密書類や重要な情報を放置しないというポリシーです。作業終了時や離席時には、すべての文書やメディアを安全な場所に保管することで、情報漏洩を防ぎます。 |

| シュレッダー | シュレッダーは、廃棄する書類を細断する機器です。トラッシングによる情報漏洩を防ぐために、重要な書類や機密情報を含む文書を細断して、情報が読み取れないようにします。 |

これらの対策をすることで、ソーシャルエンジニアリングによる攻撃を防ぐことができます。

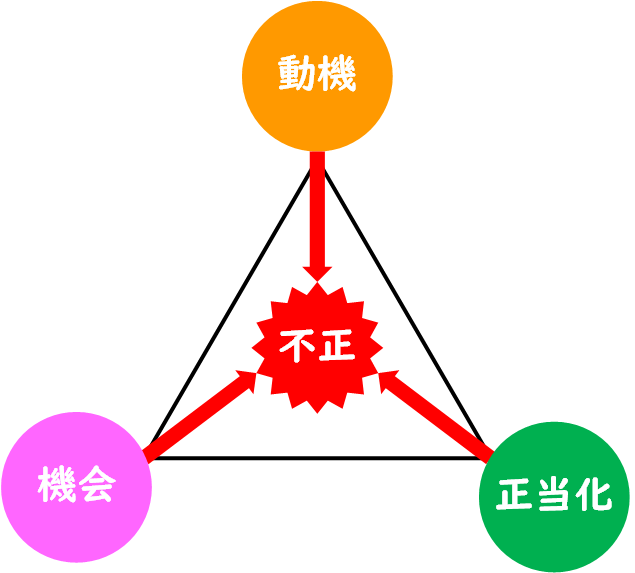

不正のトライアングル理論

不正のトライアングル理論(Fraud Triangle Theory)は、不正行為が発生するための3つの要因が同時に存在する場合に、不正行為が起こりやすい状況であるという理論です。

この3つの要因は以下の通りです。

- 動機(Motivation): 不正行為を行う意欲や動機があること

- 機会(Opportunity): 不正行為を行うチャンスが存在する状況であること

- 正当化(Rationalization): 不正行為を行う自分自身を正当化できる心理状態にあること

具体例として、以下のようなシナリオを考えてみましょう。

ある企業の経理担当者が、家庭の事情で急に大きな出費が必要になりました。(動機)

この担当者は、企業の経理システムを管理しており、過去の取引履歴を修正できる立場にあります。(機会)

担当者は、自分の行為を「一時的な借り入れで、後で返すつもりだ」と正当化しています。(正当化)

このシナリオでは、不正のトライアングル理論における3つの要素が揃っています。このため、経理担当者は不正行為(例えば、企業の資金を横領する)を犯す可能性が高まります。

この理論を理解することで、企業は不正行為の発生リスクを把握し、対策を講じることができます。

例えば、機会を減らすために経理システムのアクセス権限を制限する、定期的に監査を行うなどの対策が考えられます。

組織における内部不正防止ガイドライン

情報処理推進機構(IPA)が発行する「組織における内部不正防止ガイドライン」は、企業や組織内での内部不正を防止するための指針です。

このガイドラインでは、情報セキュリティ対策や内部統制の強化に重点を置いており、組織内部でのデータ漏洩、不正アクセス、情報の改ざんなどのリスクを軽減するための具体的な方法が提案されています。

内容としては、不正行為を未然に防ぐための方針策定、従業員の教育・訓練、監視体制の整備、アクセス権限の管理、定期的な監査や評価など、様々な対策が含まれています。また、不正が発生した場合の対応計画も提案されており、組織が迅速かつ効果的に対応できるような指針が示されています。

このガイドラインは、組織の情報セキュリティ管理体制を強化し、内部不正による損失やリスクを最小限に抑えることを目的としています。

情報処理推進機構(IPA)発行「組織における内部不正防止ガイドライン第5版」

関連用語

セキュリティホール、または脆弱性とは、ソフトウェアやハードウェア、あるいはネットワークシステムに存在する安全上の欠陥を指します。

これらの脆弱性を悪用することで、攻撃者はシステムに不正アクセスしたり、データを盗んだり、機能を損なったり、その他の悪意のある活動を行うことができます。

例えば、「バッファオーバーフロー攻撃」は、セキュリティホールの一種で、プログラムが予期しない大きさのデータを受け取った際に、メモリ領域を超えてデータが書き込まれることで発生します。攻撃者はこの現象を利用して、意図しない動作を引き起こしたり、システムに不正なコードを実行させることができます。

脆弱性は、ソフトウェアが設計や実装の段階でエラーや欠陥が存在する場合や、ユーザーが適切なセキュリティ設定を行っていない場合に生じます。開発者やメーカーは、これらの脆弱性を修正するためにパッチやアップデートをリリースすることが一般的です。

そのため、ユーザーとしては、常にソフトウェアやシステムを最新の状態に保つことが、セキュリティホールから自身を保護するための重要なステップとなります。

インターネットは大きく分けて、パブリックウェブ、ディープウェブ、ダークウェブの3つの領域に分類されます。

パブリックウェブは一般的なウェブページや検索エンジンでアクセスできる公開情報を指します。ディープウェブは、パスワードで保護されたページやデータベースの情報など、検索エンジンでインデックスされない非公開の情報を指します。

一方、ダークウェブは、通常のブラウザや検索エンジンではアクセスできず、特殊なソフトウェアを使用してアクセスする非公開のウェブ領域で、匿名性が高く、IPアドレスやホスト名を非公開にすることができます。

ダークウェブは、政治的迫害を受けた人々や報道機関などが利用することがありますが、違法活動が行われる場所としても知られています。